Тестирование на коронавирус. ПЦР тест на коронавирус, цена в Волгограде. Экспресс тест на коронавирус. Тест на ковид, covid19

Все направленияАллергология и иммунологияВакцинацияГастроэнтерологияГематологияАкушерство и гинекологияДерматологияДетская кардиологияДетская хирургияДетская эндокринологияДиетологияКардиологияКосметологияМануальная терапияНеврологияОнкология-маммологияОториноларингологияОфтальмологияПедиатрияПроктологияПульмонологияРевматологияРентгенологияРефлексотерапияСердечно-сосудистая хирургияТерапияТравматология-ортопедияТрихологиУльтразвуковая диагностикаУрологияФизиотерапияФункциональная диагностикаХирургияЭндокринологияЭндоскопияВсе возрастыДетямВзрослымВсе клиникиКлиника Диалайн в г. Волгоград, ул. 50-лет Октября, 27Клиника Диалайн в г. Волгоград, б-р Энгельса, 27БКлиника Диалайн в г. Волгоград, ул. Электролесовская, 86Клиника Диалайн в г. Волгоград, ул. Краснознаменская, 25БКлиника Диалайн в г. Волгоград, б-р 30-летия Победы, 43Клиника Диалайн в г.

Карбышева, 42АЦентр лабораторной диагностики в г. Краснослободск, ул. Свердлова, 29Б

Карбышева, 42АЦентр лабораторной диагностики в г. Краснослободск, ул. Свердлова, 29БПоиск по направлениям

СЗТТ :: Трансформаторы тока ТЗРЛ

Таблица используемых коэффициентов трансформации

Краткая информация о ТТНП

Скачать каталог на трансформаторы (pdf; 32 Мб)

Скачать каталог на трансформаторы ТВ (pdf; 3,5 Мб)

Скачать каталог «Трансформаторы для железных дорог» (pdf; 4,8 Мб)

Трансформаторы тока ТЗРЛ

ТУ16 — 2011 ОГГ.671 211.059 ТУ

Руководства по эксплуатации

Сертификаты

Версия для печати (pdf)

Назначение

Трансформаторы предназначены для работы в схемах релейной защиты от замыкания на землю путем трансформации возникших при этом токов нулевой последовательности и устанавливаются на кабель. Трансформатор устанавливается на кабель диаметром от 70, 100, 125, 150, 180 и 200 мм.

Трансформатор устанавливается на кабель диаметром от 70, 100, 125, 150, 180 и 200 мм.

Изоляция между токоведущими жилами кабеля и обмотками трансформатора обеспечивается компаундом трансформатора и собственной изоляцией кабеля, что позволяет использовать трансформаторы в распределительных устройствах до 10 кВ.

Климатическое исполнение «У» категории 2 по ГОСТ 15150.

Рабочее положение — любое.

Трансформатор может быть использован в высоковольтных кабельных или шинных линиях (3-110) кВ при условии, что главная изоляция между токопроводящими жилами кабеля (шины) и вторичной обмоткой трансформаторов обеспечивается изоляцией кабеля (шины) или воздушным промежутком. Это допущение указано в руководстве по эксплуатации.

Таблица 1. Технические данные

|

Наименование параметра |

Норма |

| Номинальная частота, Гц |

50 или 60 |

| Номинальное напряжение, кВ |

0,66 |

| Односекундный ток термической стойкости вторичной обмотки, А |

140 |

| Испытательное одноминутное напряжение промышленной частоты, кВ |

3 |

Таблица 2. Максимальная чувствительность защиты

Максимальная чувствительность защиты

|

Тип реле |

Используемая шкала реле, А |

Уставка тока |

Чувствительность защиты (первичный ток, А), не более |

||

|

при работе с |

при после- |

при параллель- |

|||

| РТ-140/0,2 РТЗ-51 |

0,1–0,2 |

0,1 |

25 |

30 |

45 |

Общий вид трансформатора ТЗРЛ-75(-100; -150; -200) (чертеж)

Общий вид трансформатора ТЗРЛ-150(-180) (чертеж)

Версия для печати (pdf)

Разъемный трансформатор тока ТЗРЛ для защиты

Таблица 1. Технические характеристики

|

Наименование параметра |

Значение |

||

|

Номинальное напряжение, кВ |

0,66 |

||

|

Наибольшее рабочее напряжение, кВ |

0,8 |

||

|

Номинальная частота, Гц |

50 или 60* |

||

|

Номинальный первичный ток, А |

50-2000 |

||

|

Наибольший рабочий первичный ток, А |

50-2000 |

||

|

Номинальный вторичный ток, А |

1 |

||

|

Количество вторичных обмоток, шт. |

1 |

||

|

Номинальная вторичная нагрузка, при cos φ = 0,8 (нагрузка индуктивно – активная) |

3 – 30** |

||

|

Класс точности по ГОСТ 7746 |

10Р |

||

|

Односекундный ток термической стойкости, А, не менее |

80 |

||

|

Номинальная предельная кратность вторичной обмотки, не менее |

Уточняется при заказе |

||

Примечание *Только для трансформаторов, предназначенных для поставок на экспорт.

**Уточняется при заказе

Общий вид трансформатора (чертеж)

Версия для печати (pdf)

Разъемный трансформатор тока нулевой последовательности ТЗРЛ для микропроцессорной защиты

Назначение

Трансформаторы ТЗРЛ для микропроцессорной защиты предназначены для схем релейной защиты от замыкания на землю путем трансформации возникших при этом токов нулевой последовательности и устанавливаются на кабель.

Трансформаторы ТЗРЛ выпускаются исполнения У2 и Т2.

У или Т – климатическое исполнение по ГОСТ 15150;

2 – категория размещения по ГОСТ 15150.

Таблица 1. Технические характеритики трансформаторов ТЗРЛ для микропроцессорной защиты

|

Наименование параметра |

Значение |

|

Номинальное напряжение, кВ |

0,66 |

|

Номинальная частота, Гц |

50,60* |

|

Односекундный ток термической стойкости вторичной обмотки, А |

20,0 |

|

Чувствительность защиты по первичному току при работе с реле РТЗ-51 с током уставки 0,03 А и сопротивлении соединительных проводов 1 Ом, не более, А: |

25 |

|

Номинальный первичный ток, А, не более |

100 |

Трансформаторы ТЗРЛ для микропроцессорной защиты используются для эксплуатации с микропроцессорной защитой типа SEPAM или микропроцессорной защитой другого типа по согласованию с заказчиком.

Общий вид трансформатора (чертеж)

Версия для печати (pdf)

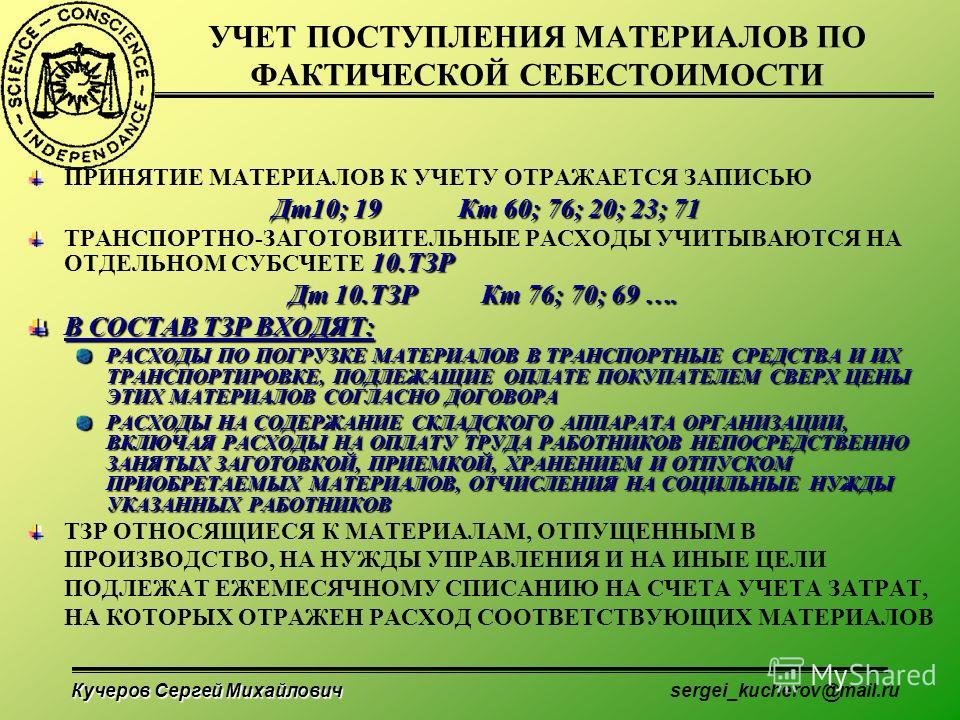

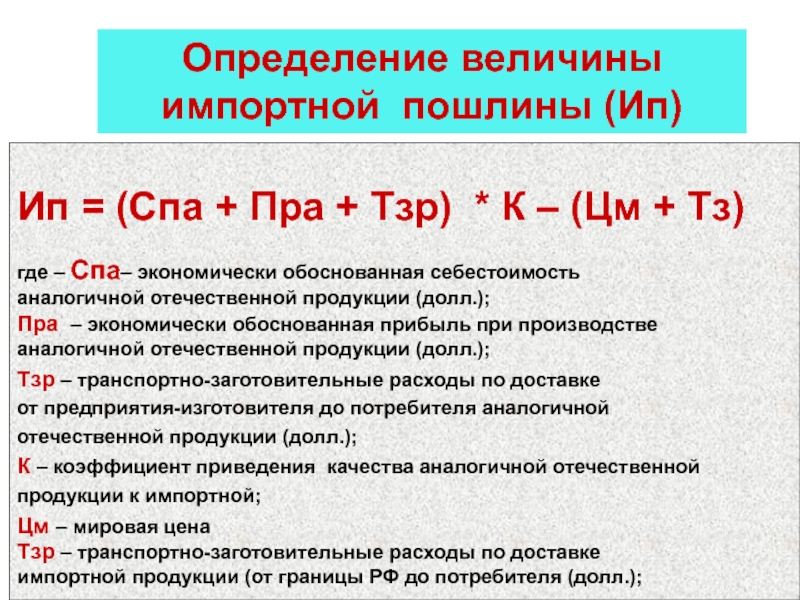

N |

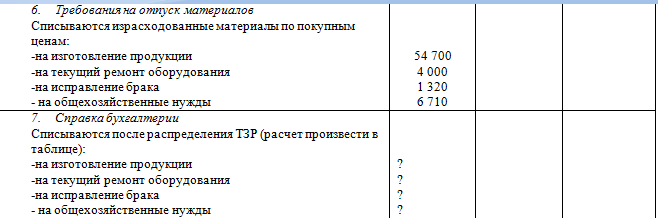

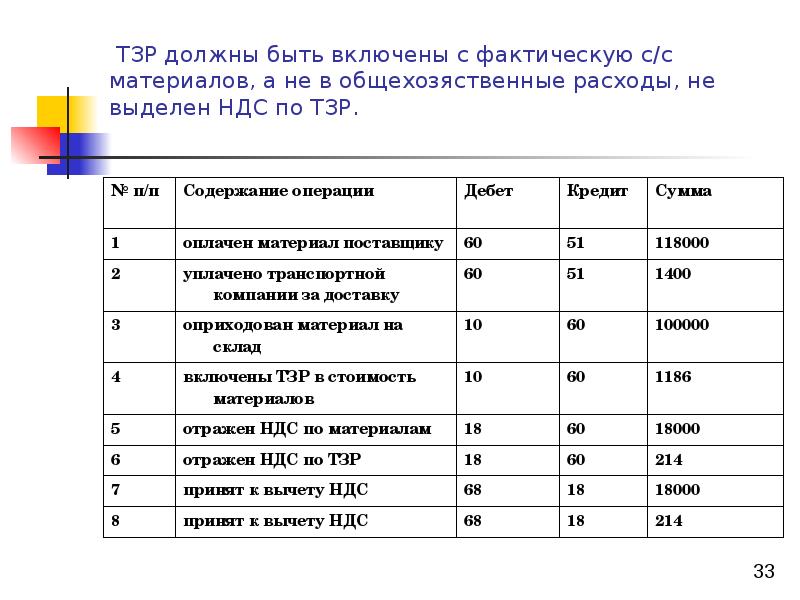

Содержание расходов |

1. Расходы по |

Расходы по транспортировке материалов и |

а) железнодорожных, водных, авиационных и других |

|

б) доставки материалов от станции, порта, пристани |

|

в) автомобильных перевозок до склада организации, |

|

2. |

Наценки (надбавки), комиссионные вознаграждения |

3. Таможенные |

Таможенные пошлины и иные платежи, связанные |

4. Оплата за |

Расходы по содержанию специальных заготовительных |

5. |

Оплата работникам организации командировочных |

6. Расходы по |

1. Стоимость тары, поступившей от поставщиков, |

7. Недостача и |

Недостачи и потери от порчи материалов в |

8. |

Расходы на оплату труда работников |

9. |

Другие расходы, включаемые в фактическую |

Регистрация нового пользователя

| Регистрация | |||

| Логин (мин. 3 символа) :* | |||

| Пароль :* | |||

| Подтверждение пароля :* | |||

| Адрес e-mail :* | |||

| Имя : | |||

| Фамилия : | |||

| Cтатус пользователя: | нетЮридическое лицоФизическое лицоИндивидуальный предприниматель | ||

| Защита от автоматической регистрации | |||

| Введите слово на картинке:* | |||

| Нажимая кнопку «Регистрация», я подтверждаю свою дееспособность, | |||

| даю согласие на обработку моих персональных данных в соответствии с Условиями | |||

Пароль должен быть не менее 6 символов длиной.

*Поля, обязательные для заполнения.

ЖурналCH | Декодирование ROT с помощью команд Echo и Tr в терминале Linux

ROT, известный как шифр Цезаря, представляет собой разновидность криптографии, в которой кодирование выполняется путем перемещения букв алфавита на следующую букву. Существует 25 возможных настроек ROT, которые охватывают диапазон букв от A до Z. Таким образом, в ROT-1 A равно B, а B равно C, как и следующие буквы, но Z будет возвращаться к A. Таким образом, шифр ROT-1 «ProjectX» — это «QspkfduY». Таким образом, ROT = вращение.

В этой короткой записи мы будем использовать команды echo и tr bash в вашем терминале Linux для кодирования или декодирования букв с использованием шифра ROT. Команда «echo» — это встроенная команда Bash в оболочках C, которая повторяет буквы слов после нее. Например:

Будет повторяться слово «ProjectX»=). Таким образом, команда используется для записи своих аргументов в стандартный вывод. Другая команда, которую мы будем использовать, — это команда tr, которая переводит символы. Я видел в pastebin разные реализации на разных языках программирования для декодирования ROT, и что большинство из них используют приложение TR, так почему бы не смешать его с командой echo? Итак, вот оно, например, QspkfduY — это ROT-1, поэтому я могу расшифровать его с помощью команды echo «QspkfduY» | tr ‘б-за-аБ-ЗА-А’ ‘а-зА-З’.

Другая команда, которую мы будем использовать, — это команда tr, которая переводит символы. Я видел в pastebin разные реализации на разных языках программирования для декодирования ROT, и что большинство из них используют приложение TR, так почему бы не смешать его с командой echo? Итак, вот оно, например, QspkfduY — это ROT-1, поэтому я могу расшифровать его с помощью команды echo «QspkfduY» | tr ‘б-за-аБ-ЗА-А’ ‘а-зА-З’.

Чтобы расшифровать ROT-2 ProjectX, который является «RtqlgevZ», я могу просто изменить «b-za-aB-ZA-A» на «c-za-bC-ZA-B».

Этот список должен помочь вам расшифровать ROT-3 в ROT-25:

ROT-3 = tr ‘d-za-cD-ZA-C’ ‘a-zA-Z’

ROT-4 = tr ‘e-za-dE-ZA-D’ ‘a-zA-Z’

ROT -5 = tr ‘f-za-eF-ZA-E’ ‘a-zA-Z’

ROT-6 = tr ‘g-za-fG-ZA-F’ ‘a-zA-Z’

ROT-7 = tr ‘h-za-gH-ZA-G’ ‘a-zA-Z’

ROT-8 = tr ‘i-za-hI-ZA-H’ ‘a-zA-Z’

ROT-9 = tr ‘-za-iJ-ZA-I’ ‘a-zA-Z’

ROT-10 = tr ‘k-za-jK-ZA-J’ ‘a-zA-Z’

ROT-11 = tr ‘l- za-kL-ZA-K’ ‘a-zA-Z’

ROT-12 = tr ‘m-za-lM-ZA-L’ ‘a-zA-Z’

ROT-13 = tr ‘n-za- mN-ZA-M’ ‘a-zA-Z’

ROT-14 = tr ‘o-za-nO-ZA-N’ ‘a-zA-Z’

ROT-15 = tr ‘p-za-oP- ZA-O’ ‘a-zA-Z’

ROT-16 = tr ‘q-za-pQ-ZA-P’ ‘a-zA-Z’

ROT-17 = tr ‘r-za-qR-ZA- Q’ ‘a-zA-Z’

ROT-18 = tr ‘s-za-rS-ZA-R’ ‘a-zA-Z’

ROT-19 = tr ‘t-za-sT-ZA-S’ ‘a-zA-Z’

ROT-20 = tr ‘u-za-tU-ZA-T’ ‘a-zA-Z’

ROT-21 = tr ‘v-za-uV-ZA-U’ ‘a -zA-Z’

ROT-22 = tr ‘w-za-vW-ZA-V’ ‘a-zA-Z’

ROT-23 = tr ‘x-za-wX-ZA-W’ ‘a-zA -Z’

ROT-24 = tr ‘y-za-xY-ZA-X’ ‘a-zA-Z’

ROT-25 = tr ‘z-za-yZ-ZA-Y’ ‘a-zA-Z

Обратите внимание на этот метод, это руководство может быть полезно в CFP для других соглашений о взломе и информационной безопасности.

Iqon TR Decode Pro 80

Бренд IQON выходит на рынок на ура! Инновационные рамы Decode имеют все, чтобы стать хитом, а настоящей изюминкой является возможность установить для каждой рамы несколько вариантов настройки колес.

До этого момента при работе над новым каркасом дизайнеры ограничивались геометрией стен. Подшипниковые бобышки являются проблемной деталью – каждый, кто ставил новые колеса в раму, знает, что иногда между ними непросто втиснуть уретановую шину.Вот почему вы обычно не видите рамы с несколькими вариантами настройки колес — даже если они ограничены только двумя, используя тот факт, что колеса не одинаково широки в пересечении, а их кончик уже. В целом, у вас всегда будут какие-то «слепые зоны» в раме, где колеса будут просто тереться о бобышки подшипников, размещенные для другой настройки. Кроме того, изготовление большого количества рам на разных уровнях усложняет и удорожает производство рам.

Как обойти эти препятствия? Ответ очень прост: избавьтесь от бобышек подшипников. Но как? Что сразу приходит на ум, так это использование отдельных шайб для установки между стенкой рамы и опорой, подобно тому, как это делается в пластиковых композитных агрессивных рамах. Тем не менее, IQON сообщил через социальные сети, что этот подход был списан как не очень практичный — слишком много возни с легко теряемыми деталями. Вместо этого они пошли по тому же пути, что и Bones Race Reds: внутреннее кольцо подшипника расширено, чтобы действовать как прокладка. Конечно, это означает, что для рам нужны изготовленные на заказ подшипники, также называемые Decode – это важно, и мы не можем не подчеркнуть:

Но как? Что сразу приходит на ум, так это использование отдельных шайб для установки между стенкой рамы и опорой, подобно тому, как это делается в пластиковых композитных агрессивных рамах. Тем не менее, IQON сообщил через социальные сети, что этот подход был списан как не очень практичный — слишком много возни с легко теряемыми деталями. Вместо этого они пошли по тому же пути, что и Bones Race Reds: внутреннее кольцо подшипника расширено, чтобы действовать как прокладка. Конечно, это означает, что для рам нужны изготовленные на заказ подшипники, также называемые Decode – это важно, и мы не можем не подчеркнуть:

Если вы хотите использовать рамы Decode, вы ДОЛЖНЫ приобрести комплект подшипников Decode!

Качество оправ действительно премиум-класса. Все рамы Decode изготовлены из алюминиевого сплава серии 7003, экструдированы и обработаны на станках с ЧПУ. Эти сверхпрочные и жесткие рамы обеспечивают выдающуюся точность движений и превосходную передачу энергии при толчке.

Рамы IQON Decode Pro 80 созданы для тех, кто любит маневренность, которую предлагает классическая конфигурация 4×80 мм с длинной колесной базой 243 мм , но также хотел бы иметь короткую и быструю раму для трискейтинга с установкой 3×100. Эта рама также является хорошим вариантом для занятий скейтпарком и боулингом после установки гриндблока (продается отдельно).Если вы хотите узнать обо всех возможных конфигурациях колес и подходит ли вам эта модель рам Decode Pro, прочитайте эту статью.

Вот что вы получаете для своих денег в каждом пакете:

- 1 пара кадров

- 6 Rocker Axzes Steel 1mm

- 10 проставки AL 10,25

- 10 Single AL AX TORX TO25

- 4 шайба толщиной 1 мм

- 4 винта 10 мм

- 4 винта 12 мм

- 4 винта 15 мм

- 1 инструмент IQON

Версия TR предназначена для крепления Trinity, поэтому она подходит для большинства коньков Powerslide. Тем не менее, мы рекомендуем сочетать эти рамы с ботинками для фрискейтинга: Zoom, Next, Tau или Hardcore Evo и так далее.

Тем не менее, мы рекомендуем сочетать эти рамы с ботинками для фрискейтинга: Zoom, Next, Tau или Hardcore Evo и так далее.

Переводчик азбуки Морзе | Декодер Морзе

Что такое азбука Морзе?

Код Морзе— это схема кодирования символов, которая позволяет операторам отправлять сообщения, используя серию электрических импульсов, представленных в виде коротких или длинных импульсов, точек и тире.

Кто изобрел азбуку Морзе?

Известно, что Сэмюэл Ф. Б. Морзе изобрел азбуку Морзе.

Когда была изобретена азбука Морзе?

Код Морзебыл разработан в 1830-х годах, а затем улучшен в 1840-х годах помощником Морзе Альфредом Льюисом Вейлом.

Когда была запатентована азбука Морзе?

Сэмюэл Морс получил патент США — US1647A — на сигналы точечно-тире телеграфии 20 июня 1840 года. С другой стороны, некоторые источники утверждают, что Сэмюэл Морс получил патент, выданный османским султаном Абдулмеджидом I, для азбуки Морзе. Однако, согласно мемуарам Сайруса Хэмлина и некрологу The New York Times , опубликованному 3 апреля 1872 года, Сэмюэл Морс вместо этого получил не патент, а орден Османской империи — Орден Славы.

С другой стороны, некоторые источники утверждают, что Сэмюэл Морс получил патент, выданный османским султаном Абдулмеджидом I, для азбуки Морзе. Однако, согласно мемуарам Сайруса Хэмлина и некрологу The New York Times , опубликованному 3 апреля 1872 года, Сэмюэл Морс вместо этого получил не патент, а орден Османской империи — Орден Славы.

Какое первое сообщение было отправлено азбукой Морзе?

«Что сотворил Бог» было первым официальным сообщением, отправленным Сэмюэлем Ф.Б. Морзе 24 мая 1844 года, чтобы открыть телеграфную линию Балтимор-Вашингтон.

Для чего используется азбука Морзе?

Азбука Морзе широко использовалась в прошлом, особенно в вооруженных силах. Хотя сегодня азбука Морзе имеет ограниченную область применения, она по-прежнему используется в авиации, радиолюбительской деятельности и вспомогательных технологиях (AT).

Как пользоваться азбукой Морзе

Азбуку Морзе можно использовать различными способами, например, с помощью ручки и бумаги или с помощью света и звука. Его можно использовать даже с частями тела, такими как глаза или пальцы.

Его можно использовать даже с частями тела, такими как глаза или пальцы.

Азбуку Морзе сложно выучить?

Хотя в прошлом азбуку Морзе было сложно освоить, благодаря современным приложениям, таким как переводчик азбуки Морзе или клавиатура Gboard, в настоящее время ее легче освоить.

Как выучить азбуку Морзе

Вы можете выучить азбуку Морзе, изучая и слушая аудиозаписи Морзе, а также используя методы запоминания слов, которые вы можете найти на различных веб-сайтах.Однако одним из лучших методов изучения азбуки Морзе в 2022 году является клавиатура Gboard, разработанная Google. Благодаря упражнениям «изучаем Морзе», предоставленным Google Creative Lab, вы даже можете практиковаться в Интернете бесплатно.

Как читать азбуку Морзе

Если вы недостаточно хорошо умеете читать азбуку Морзе, вы можете найти соответствующее представление каждого символа Морзе в таблице азбуки Морзе или воспользоваться переводчиком азбуки Морзе.

Как перевести азбуку Морзе

Если вы хотите перевести или расшифровать азбуку Морзе и не знаете, как ее читать, вы можете воспользоваться онлайн-переводчиком азбуки Морзе.С помощью декодера Морзе вы можете легко декодировать азбуку Морзе и читать текст на английском языке.

Что такое переводчик азбуки Морзе?

Переводчик азбуки Морзе — это переводчик, который позволяет любому переводить текст в азбуку Морзе и легко декодировать азбуку Морзе в текст. С онлайн-переводчиком азбуки Морзе любой может преобразовать любой обычный текст на английском или другом языке в азбуку Морзе и наоборот.

Как пользоваться переводчиком азбуки Морзе

Просто введите азбуку Морзе или текст в соответствующие поля ввода, чтобы использовать конвертер азбуки Морзе.Например, вы помните тон Nokia SMS? Попробуйте расшифровать «… — …», а затем воспроизвести его звук. Как насчет расшифровки секретного сообщения на языке Морзе или текста пасхального яйца, который вы нашли в игре, в которую вы играли? Что ж, Переводчик азбуки Морзе может помочь вам, если у вас есть подключение к Интернету и желание выучить азбуку Морзе.

Как насчет расшифровки секретного сообщения на языке Морзе или текста пасхального яйца, который вы нашли в игре, в которую вы играли? Что ж, Переводчик азбуки Морзе может помочь вам, если у вас есть подключение к Интернету и желание выучить азбуку Морзе.

Что означает сигнал SOS?

SOS — это сигнал бедствия на азбуке Морзе, который во всем мире считается призывом о помощи. Впервые он был принят правительством Германии в 1905 году.Хотя некоторые люди думают, что SOS означает «Спасите наши души» или «Спасите наш корабль», его буквы ничего не означают.

Что такое SOS на азбуке Морзе?

SOS на азбуке Морзе «… —…»

Что такое азбука Морзе для я тебя люблю?

«Я люблю тебя» на азбуке Морзе это «../.-.. — …- ./-.— — ..-»

Как поздороваться на азбуке Морзе?

«Здравствуйте» на азбуке Морзе «. … ..-.. .-.. —»

… ..-.. .-.. —»

Как сказать «помощь» на азбуке Морзе?

«Помощь» в азбуке Морзе это «…. . .-.. .—.», но вы также можете использовать сигнал SOS, то есть «… — …».

Что означает — в азбуке Морзе?

«—» означает «О» в азбуке Морзе.

Что означают 3 точки в азбуке Морзе?

Буква S — это три точки азбуки Морзе: «…»

Может ли Siri перевести азбуку Морзе?

Да, Siri может переводить азбуку Морзе. Если вы хотите попробовать, скажите: «Привет, Siri, что такое азбука Морзе для приветствия?»

Полное руководство по блокам криптографических ключей

Введение Одним из наиболее широко используемых блочных шифров в финансовом мире был алгоритм стандарта шифрования данных (DES), также известный как алгоритм шифрования данных (DEA). Первоначально этот алгоритм был выбран в качестве стандарта FIPS в 1976 году и в настоящее время считается небезопасным, поскольку длина его ключа (56 реальных битов ключа и 8 бит четности бит) теперь достаточно коротка, чтобы ее можно было легко скомпрометировать с помощью современных вычислительных технологий (например, алгоритм EFF). DES Breaker, экономичный параллельный взломщик кода (COPACABANA) и Crack.sh: самый быстрый в мире взломщик DES и другие).

Первоначально этот алгоритм был выбран в качестве стандарта FIPS в 1976 году и в настоящее время считается небезопасным, поскольку длина его ключа (56 реальных битов ключа и 8 бит четности бит) теперь достаточно коротка, чтобы ее можно было легко скомпрометировать с помощью современных вычислительных технологий (например, алгоритм EFF). DES Breaker, экономичный параллельный взломщик кода (COPACABANA) и Crack.sh: самый быстрый в мире взломщик DES и другие).

Рисунок 1. Структура ключа DES: 64 бита, из которых последний бит каждого байта используется как бит четности.

В ответ на эту проблему были разработаны два алгоритма, которые использовали одну и ту же основу DES, но усложняли процесс за счет использования дополнительных итераций и ключей:

- Двойной DES (2DES или 2DEA) использует два экземпляра DES в одном и том же блоке обычного текста, и каждый экземпляр использует разные ключи шифрования.

Сейчас этот алгоритм устарел.

Сейчас этот алгоритм устарел.

Рис. 2. Двойной DES (K1 ≠ K2)

- Triple-DES (3DES или TDEA) использует три экземпляра DES в одном и том же открытом тексте и может использовать либо два ключа ( TDEA двойной длины) , либо три разных ключа шифрования ( TDEA тройной длины ).

Рис. 3. TDEA двойной длины (K1 ≠ K2)

Рис. 4. TDEA тройной длины (K1 ≠ K2 ≠ K3)

Набор ключей, используемых в 2DES и 3DES, и их определенный порядок называется набором ключей . Эта концепция была введена в 1990-х годах. При использовании нескольких ключей необходимо установить порядок ключей, иначе процесс расшифровки будет неверным.Кроме того, использование пакетов ключей помогает защититься от любых атак типа «встреча посередине» . Эти типы атак запрограммированы на получение криптографических ключей в шифрах, использующих два или более ключа в нескольких раундах шифрования с одним и тем же алгоритмом.

Эти типы атак запрограммированы на получение криптографических ключей в шифрах, использующих два или более ключа в нескольких раундах шифрования с одним и тем же алгоритмом.

Однако использование связок ключей не гарантирует полной безопасности криптосистемы. Одна из основных проблем заключается в обеспечении безопасности при обмене и хранении симметричных ключей в агрессивных средах.Обычно эти ключи передаются или хранятся путем их шифрования другим ключом (ключ — ключ шифрования — KEK). Если KEK передается или хранится без каких-либо атрибутов, ограничивающих его использование определенными процессами (шифрование другого ключа), злоумышленник может использовать эту уязвимость в рамках атаки на криптосистему ( криптоанализ ).

Одним из самых популярных решений этой проблемы является использование вариантов ( Ключевые варианты ). Варианты создаются путем комбинирования бинарной маски с исходным ключом в зависимости от типа реализации ( Atalla вариант , Thales вариант , IBM вариант или Control Vectors, и т. д.). Однако этот метод не предоставляет каких-либо функций для проверки целостности ключа или аутентификации.

д.). Однако этот метод не предоставляет каких-либо функций для проверки целостности ключа или аутентификации.

Key Wrapping решает эту проблему. Упаковка ключей — это дополнительная концепция криптографической защиты, которую можно использовать как для TDEA ( Triple DEA Key Wrap — TKW), так и для AES ( Key Wrap — AESKW или AES Key Wrap With Padding — KWP). Цель упаковки ключей состоит в том, чтобы однозначно связать ключ (AES или все ключи в наборе ключей TDEA ) с дополнительной информацией (метаданные ), устанавливая определенные политики использования для каждого ключа.В общих чертах использование ключа в обертке позволяет:

- Свяжите тип/назначение криптографического ключа, чтобы гарантировать, что этот ключ не используется ни для каких других целей, кроме тех, для которых он был назначен. Например, в качестве ключа шифрования ключей (KEK) или PIN-ключа шифрования.

- Защита целостности ключа, включая порядок частей ключа в случае алгоритмов, требующих нескольких ключей, например, TDEA.

Таким образом, функциональные возможности, предоставляемые комплектами ключей и вариантами , могут быть развернуты с использованием только упаковки ключей . Технически концепция упаковки ключей — это , также известное как блоки ключей .

Структура ключевых блоковЧтобы обеспечить соответствие требованиям 18-3 PCI PIN v3.0 и P2PE v3.0, некоторые из приемлемых методов реализации ключевых блоков :

- MAC-адрес, вычисленный на основе объединения атрибутов открытого текста и зашифрованной части блока ключей, которая включает в себя сам ключ.

- Цифровая подпись, вычисленная по тем же данным.

- Проверка целостности, являющаяся неявной частью процесса шифрования ключа. Например, использование процесса переноса ключей AES, указанного в ANSI X9.102.

Существует несколько проприетарных реализаций этих методов ключевых блоков , включая ключевые блоки Atalla (AKB) и ключевые блоки Thales (TKB). Чтобы избежать проблем с совместимостью и обеспечить согласованность с ANSI X9.24, в 2017 году ANSI разработал технический отчет ASC X9 TR-31: Interoperable Secure Key Exchange Key Block Specification , который теперь является методом де-факто для реализации ключевых блоков .

Чтобы избежать проблем с совместимостью и обеспечить согласованность с ANSI X9.24, в 2017 году ANSI разработал технический отчет ASC X9 TR-31: Interoperable Secure Key Exchange Key Block Specification , который теперь является методом де-факто для реализации ключевых блоков .

В X9 TR-31 каждый ключевой блок содержит защищенный ключ, информацию об ограничениях его использования и другие метаданные, которые защищены механизмом упаковки ключей .

Рисунок 5.Структура ключевого блока с использованием ANSI X9.24

(источник: www.pcihispano.com)

Эта модель включает генерацию нового ключа шифрования (Key-Block Protection Key — KBPK), из которого будут получены два дополнительных ключа. Один для шифрования раздела, содержащего криптограмму ключа и его длину, который называется Key-Block Encryption Key ( KBEK), а другой — для генерации кода аутентификации сообщения ( Message Authentication Code — MAC) всего содержимого. ключевого блока .Использование этих структур обеспечивает эффективное обнаружение изменения или замены любого бита в атрибутах или ключе шифрования.

ключевого блока .Использование этих структур обеспечивает эффективное обнаружение изменения или замены любого бита в атрибутах или ключе шифрования.

Использование ключевых блоковРис. 6. Пример декодирования ключевого блока, включая описание заголовка, с помощью EFTlab BP-Tools (https://www.eftlab.com/bp-tools/)

Как правило, ключи шифрования можно хранить или передавать любым из следующих способов:

- Не менее двух отдельных общих ключей (секретных или частных) или полноразмерных компонентов (секретных)

- Зашифровано ключом равной или большей надежности, как указано в Приложении C

- Содержится в защищенном криптографическом устройстве

Традиционно, когда ключи хранятся или передаются путем их шифрования с помощью других ключей (называемых ключами шифрования (шифрования или обмена) — KEK), нельзя гарантировать, что KEK можно использовать только для шифрования или дешифрования других ключей. ключи, и его целостность не может быть проверена.В этом случае использование блоков ключей имеет важное значение и применимо в любое время, когда криптографический ключ существует за пределами защитного криптографического устройства (SCD).

ключи, и его целостность не может быть проверена.В этом случае использование блоков ключей имеет важное значение и применимо в любое время, когда криптографический ключ существует за пределами защитного криптографического устройства (SCD).

Концепция упаковки ключей / блоков ключей применима к любому симметричному зашифрованному ключу.

- С точки зрения PIN-кода PCI и P2PE использование блоков ключей является обязательным для всех симметричных ключей, которыми обмениваются или которые хранятся под другим симметричным ключом в сценариях с фиксированным ключом и мастер-ключом/сеансовым ключом (например,г. Мастер-ключи зоны (ZMK), ключи шифрования ключей (KEK), мастер-ключи терминала (TMK) и ключи шифрования PIN-кода (PEK)).

- Аналогичным образом, в случае DUKPT использование ключевых блоков применяется к базовым ключам деривации (BDK) и начальным ключам DUKPT.

- Также важно отметить, что все аппаратные модули безопасности (HSM), сертифицированные как PCI HSM, и все устройства Point-of-Interaction (POI) из PCI PTS POI версии 2 (опубликованной в 2007 г.) поддерживают TR-31 или эквивалентные методы.

Наконец, чтобы обеспечить скоординированный и поэтапный переход на ключевые блоки (июль 2020 г. для PIN-кода PCI и август 2020 г. для P2PE), PCI SSC определил следующие этапы и связанные с ними даты (измененные в связи с влиянием COVID-19) :

- Фаза 1 — Реализовать ключевые блоки для внутренних подключений и хранения ключей в средах поставщика услуг — это будет включать все приложения и базы данных, подключенные к аппаратным модулям безопасности (HSM).Дата вступления в силу: 1 июня 2019 г. (Завершено)

- Фаза 2 — Реализовать ключевые блоки для внешних подключений к ассоциациям и сетям.

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.)

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.) - Этап 3 — Реализуйте ключевые блоки для распространения на все хосты продавцов, POS-терминалы и банкоматы. Новая дата вступления в силу: 1 января 2025 г. (заменяет предыдущую дату вступления в силу 1 июня 2023 г.)

С выпуском PCI PIN v2.0 в 2014 году все зашифрованные симметричные ключи теперь должны управляться в структурах, известных как блоки ключей . Блоки ключей позволяют защитить целостность криптографических ключей стандартизированным способом с однозначной ассоциацией с конкретным использованием. Эта защита помогает предотвратить несанкционированную модификацию или замену.

В этой статье подробно рассмотрена история и необходимость использования ключевых блоков , , а также ключевые даты, предусмотренные для глобальной реализации этого механизма безопасности.

Каталожные номера

Бюллетень Совета по стандартам безопасности PCI: Изменения к дате внедрения требования безопасности PIN-кода PCI 18-3

Бюллетень Совета по стандартам безопасности PCI: Изменения к датам введения в действие требования безопасности PCI P2PE 18-3

Информационное дополнение PCI SSC: Блоки криптографических ключей ( Junio 2017)

Информационное дополнение PCI SSC: Требование к безопасности PIN-кода 18-3 — Блоки ключей (Junio 2019)

Geobridge: Руководство по внедрению блоков ключей

SANS: 3DES и безопасная обработка электронных транзакций на основе PIN-кода

ANSI X9.24 Часть 1-2009 Управление симметричными ключами в сфере розничных финансовых услуг. Часть 1. Использование симметричных методов

ANSI X9.24 Часть 2-2006 Управление симметричными ключами в сфере розничных финансовых услуг. Интероперабельный безопасный обмен ключами Спецификация блока ключей

ISO 20038: Банковские и связанные с ними финансовые услуги — перенос ключей с использованием AES

Linux tr Command | Baeldung для Linux

1.

Обзор

ОбзорВ Linux имеется множество утилит командной строки для работы с текстом.В этом уроке мы обсудим команду tr .

2. Введение в команду

trtr — это сокращение от «перевод». Он входит в состав пакета GNU coreutils. Поэтому он доступен во всех дистрибутивах Linux.

Команда tr считывает поток байтов из стандартного ввода ( stdin ), переводит или удаляет символы, а затем записывает результат в стандартный вывод ( stdout ).

Синтаксис использования tr довольно прост:

tr [ОПЦИЯ] НАБОР1 [НАБОР2] Если мы не передадим никаких параметров в tr , он заменит каждый символ в SET1 каждым символом в той же позиции в SET2 .

Поскольку tr не поддерживает чтение файла напрямую, если мы хотим применить его к текстовому файлу, нам нужно передать содержимое файла на tr или перенаправить файл на stdin .

Мы можем использовать tr для выполнения текстовых преобразований, например:

- преобразование регистра символов

- сжатие повторяющихся символов

- удаление определенных символов

- замена основного текста

Давайте рассмотрим несколько примеров, чтобы узнать, как работать с текстом, используя tr .

3. Преобразование нижнего регистра в верхний

Начнем с основной проблемы: преобразования всех символов нижнего регистра в верхний регистр в файле.

Давайте посмотрим, как решить проблему с помощью команды tr :

$ кошка baeldung.url

www.baeldung.com

$ tr 'a-z' 'A-Z' < baeldung.url

WWW.BAELDUNG.COM В приведенном выше примере мы перенаправили файл baeldung.url на stdin и попросили tr выполнить преобразование регистра .Мы использовали диапазоны символов как в SET1 , так и в SET2 для преобразования регистра.

Кроме того, мы также можем решить проблему, используя пару встроенных псевдонимов наборов символов:

$ tr '[:lower:]' '[:upper:]' < baeldung.url

WWW.BAELDUNG.COM Поскольку tr запишет результат только в stdout , после его выполнения наш файл baeldung.url не изменится. Если мы хотим, чтобы переведенный результат был записан обратно во входной файл, мы можем перенаправить stdout во временный файл, а затем переименовать и перезаписать входной файл:

$ tr 'a-z' 'A-Z' < baeldung.URL >tmp.txt && mv tmp.txt baeldung.url

$ кошка baeldung.url

WWW.BAELDUNG.COM 4. Базовый поиск и замена

Утилита tr удобна для некоторых простых операций «найти и заменить», когда один символ должен быть заменен другим. Например, заменим в файле все дефисы на символы подчеркивания:

. $ кошка env.txt

$JAVA-HOME и $MAVEN-HOME — системные переменные. $ кошка env.txt | тр '-' '_'

$JAVA_HOME и $MAVEN_HOME — системные переменные.

$ кошка env.txt | тр '-' '_'

$JAVA_HOME и $MAVEN_HOME — системные переменные. Вместо использования перенаправления мы использовали команду cat для передачи содержимого файла env.txt в tr .

Помимо поиска и замены одного символа, tr также может выполнять замену нескольких символов . Давайте посмотрим на другой пример перевода фигурных скобок в скобки:

. $ эхо "{baeldung}" | тр '{}' '()'

(баелдунг) Мы также можем использовать tr для перевода диапазона символов.Теперь давайте рассмотрим пример шифрования и дешифрования секретного сообщения (« это секретное сообщение ») с использованием tr :

. В этом примере мы будем использовать простой шифр Цезаря в качестве нашего алгоритма шифрования: заменяем каждую букву во входном тексте буквой на некоторое фиксированное количество позиций вниз по алфавиту — например, заменяя « a » на « e ». ", изменив " b " на " f " и так далее:

", изменив " b " на " f " и так далее:

$ echo "это секретное сообщение" | tr 'a-z' 'e-zabcd' > секрет.текст

$ кошка секрет.txt

xlmw mw e wigvix qiwweki Чтобы расшифровать секретный файл, мы обмениваемся SET1 и SET2 в команде tr выше:

$ tr 'e-zabcd' 'a-z' < secret.txt

это секретное сообщение 5. Усечение шаблона поиска

Если мы рассмотрим примеры в предыдущем разделе, то заметим, что SET1 и SET2 , которые мы передали в tr , всегда имели одинаковую длину.

Посмотрим, что нам даст tr , если SET2 короче SET1 :

$ эхо "abcdefg" | tr 'abcdefg' 'Азбука'

АБКЦКК Когда SET2 короче, чем SET1 , команда tr по умолчанию будет повторять последний символ SET2 . Таким образом, в выходных данных выше мы видим, что последняя буква в SET2, , которая является « C », повторяется для соответствия буквам от « d » до « g ». Таким образом, команда превращается в tr ‘abcdefg’ ‘ABCCCCC’ .

Таким образом, команда превращается в tr ‘abcdefg’ ‘ABCCCCC’ .

Мы можем использовать параметр усечения « -t », чтобы изменить это поведение по умолчанию, чтобы позволить tr ограничить соответствие длиной SET2 :

$ эхо "abcdefg" | tr -t 'abcdefg' 'Азбука'

ABCdefg 6. Сожмите повторяющиеся символы

Мы можем удалить повторяющиеся экземпляры символа, используя tr с опцией сжатия « -s ».

Давайте посмотрим на пример преобразования нескольких непрерывных пробелов в один пробел:

$ echo 'Привет, приятно познакомиться!' | тр -с ''

Привет! Рад встрече! Если мы передаем опцию -s вместе с SET1 и SET2 в tr , сначала будет выполнено преобразование , , а затем сжатие повторяющихся символов в SET2 . Например:

$ echo 'СЕГОДНЯЯЯЯЯ ТАААК КРУТА~' | tr -s 'A-Z' 'a-z'

сегодня так холодно ~ 7.

Удалить определенные символы

Удалить определенные символыМы можем передать опцию « -d » в tr , чтобы удалить символы в SET1 .

В отличие от опции « -s », когда мы передаем « -d » вместе с SET1 и SET2 в tr, и SET2 будут игнорироваться, и перевод не будет выполнен.

Например, мы хотим удалить все строчные буквы из вводимого текста:

$ echo "A a B b C c" | tr -d 'а-я'

А Б В 8.Поиск дополнения к

SET1Мы можем передать параметр « -c » в tr , чтобы он выполнял поиск дополнения SET1. Поиск дополнения SET1 означает поиск обратного SET1 .

Иногда эта опция может упростить определение SET1 .

Например, мы хотели бы сопоставить любой символ, который не является строчной буквой, и преобразовать его в пробел:

$ echo "[email protected]#очень~удобный инструмент" | тр -с 'а-я' ' '

tr очень удобный инструмент Мы также можем комбинировать опцию « -c » с « -d » или «-s». В следующем примере показано, как мы можем извлечь идентификационный номер из файла customer.csv :

В следующем примере показано, как мы можем извлечь идентификационный номер из файла customer.csv :

$ cat клиент.csv

Имя, Страна, Идентификатор

Джеймс, США, 1234567890

Джон, Канада, 0987654321

$ cat клиент.csv | tr -cd '0-9\n'

1234567890

0987654321 В приведенном выше примере мы должны включить символ новой строки ( \n ) в SET1. В противном случае все разрывы строк во входном файле также будут удалены, и все номера идентификаторов будут объединены в одну строку.Это не то, чего мы хотим.

9. Заключение

В этой статье мы узнали, как использовать команду tr на различных примерах.

Команда tr является хорошим выбором, если нам нужно выполнить какое-либо фундаментальное преобразование текста, например преобразование регистра или сжатие повторяющихся символов.

Однако, если мы сталкиваемся со сложными проблемами обработки текста, нам следует подумать о более мощных утилитах, таких как awk или sed .

Если у вас есть несколько лет опыта работы с экосистемой Linux и вы хотите поделиться этим опытом с сообществом, ознакомьтесь с нашим Руководством по участию .

Спецификации шифрования и дешифрования XMLопубликованы в качестве рекомендаций W3C.

Консорциум World Wide Web (W3C) объявил о публикации XML Encryption Syntax and Processing и Decryption Transform for XML Signature в качестве рекомендаций W3C, что означает «межотраслевое соглашение о подходе на основе XML для защиты XML-данных». в документе.Рекомендация W3C указывает, что спецификация стабильна, способствует взаимодействию в Интернете и была рассмотрена членами W3C, которые поддерживают ее широкое распространение». Документ Encryption «определяет процесс шифрования данных и представления результата в XML. Данные могут быть произвольными данными (включая документ XML), элементом XML или содержимым элемента XML. Результатом шифрования данных является элемент XML Encryption, который содержит зашифрованные данные или ссылается на них. «Рекомендация Decryption » определяет «преобразование дешифрования» XML-подписи, которое позволяет приложениям XML-подписи различать те структуры XML-шифрования, которые были зашифрованы до подписания (и не должны быть расшифрованы), и те, которые были зашифрованы после подписания (и должны быть расшифрован) для проверки подписи."

«Рекомендация Decryption » определяет «преобразование дешифрования» XML-подписи, которое позволяет приложениям XML-подписи различать те структуры XML-шифрования, которые были зашифрованы до подписания (и не должны быть расшифрованы), и те, которые были зашифрованы после подписания (и должны быть расшифрован) для проверки подписи."

Библиографическая информация:

Синтаксис шифрования XML и обработка . Рекомендация W3C от 10 декабря 2002 г.Под редакцией Дональда Истлейка и Джозефа Ригла. Авторы: Такеши Имамура, Блэр Диллауэй и Эд Саймон. URL-адрес версии: http://www.w3.org/TR/2002/REC-xmlenc-core-20021210/. URL-адрес последней версии: http://www.w3.org/TR/xmlenc-core/. URL предыдущей версии: http://www.w3.org/TR/2002/PR-xmlenc-core-20021003/.

Преобразование расшифровки для XML-подписи . Рекомендация W3C от 10 декабря 2002 г. Под редакцией Мерлина Хьюза, Такеши Имамура и Хироси Маруяма. URL-адрес версии: http://www.

w3.org/TR/2002/REC-xmlenc-decrypt-20021210.URL последней версии: http://www.w3.org/TR/xmlenc-decrypt. URL предыдущей версии: http://www.w3.org/TR/2002/PR-xmlenc-decrypt-20021003.

Из текста объявления:

Что такое шифрование? «Шифрование — это процесс скремблирования информации таким образом, чтобы после расшифровки ее могли прочитать только предполагаемые получатели. перехватчикам, которые могут наблюдать, как информационные пакеты перемещаются по сети.Зашифрованные данные стали непрозрачными благодаря математическому шифрованию, которое делает их нечитаемыми для всех, кроме тех, кто владеет секретом или «ключом» для его расшифровки».

Что такое шифрование XML и зачем оно нужно? «При обмене конфиденциальными данными (, например, , финансовой или личной информацией) через Интернет отправителям и получателям требуется безопасная связь. Хотя существуют развернутые технологии, которые позволяют отправителям и получателям защищать полный объект данных или сеанс связи, только W3C XML Подпись (вместе с новой рекомендацией W3C по шифрованию XML) позволяет пользователям выборочно подписывать и шифровать части XML-данных.

Например, пользователь протокола веб-сервисов, такого как SOAP, может захотеть зашифровать часть полезной нагрузки XML-сообщения, но не информацию, необходимую для маршрутизации полезной нагрузки ее получателю. Или приложение XForms может потребовать, чтобы авторизация платежа была снабжена цифровой подписью, а фактический способ платежа, например номер кредитной карты, был зашифрован. И, конечно же, шифрование XML можно использовать для защиты полных объектов данных, таких как изображение или звуковой файл."

Соответствующая рекомендация "Преобразование расшифровки для XML-подписи" позволяет использовать шифрование с XML-подписью.Одной из функций XML-подписи является обеспечение целостности документа: определение того, изменен ли документ. Однако многие приложения требуют возможности сначала подписать XML-документ, а затем зашифровать его части, изменяя документ. Преобразование дешифрования позволяет получателю узнать, какие части документа следует расшифровать, восстанавливая документ в неизмененном состоянии, прежде чем он сможет проверить подпись.

«Шифрование XML уже реализовано при широкой поддержке лидеров отрасли и экспертов в области криптографии.Многочисленные приложения и другие спецификации уже используют шифрование XML, как показано в отчете о реализации и совместимости, представленном рабочей группой W3C по шифрованию XML. В частности, эта Рекомендация будет использоваться в спецификациях Web-сервисов, которым необходимо защищать свою полезную нагрузку. Многие компании заявили о поддержке и планах внедрения XML-шифрования».

«Шифрование XML было разработано рабочей группой W3C по шифрованию XML, состоящей как из отдельных лиц, так и из следующих членов W3C: Baltimore Technologies, BEA Systems, DataPower, IBM, Microsoft, Motorola, Зигенский университет, Sun Microsystems и VeriSign."

HTML-тег tr — Изучите HTML

Тег

Оба тега

Оба тега Некоторые таблицы могут также включать <столбец>, <группа>, <заголовок>, <фут>, <тело> и элементы. Элемент Все строки в таблице содержат равное количество ячеек, что эквивалентно количеству ячеек в самой длинной строке. Если в строке меньше ячеек, то браузер автоматически заполнит строку, поместив пустые ячейки в ее конец. Если вам нужно подчеркнуть, что в других ячейках нет данных, то создавайте ячейки без содержимого там, где это необходимо. Ячейки, добавленные браузером, не имеют границ, и если они идут друг за другом, они будут отображаться как одна объединенная ячейка. Тег Тег объявлен внутри тега .

Синтаксис

идет парами. Содержимое записывается между открывающим ( ) и закрывающим ( ) тегами.

<таблица>

<тд>...

Пример тега HTML

:

<голова>

Месяц

Дата

Март

<тд>10.09.2018

Июнь

18.07.2018

Результат

Атрибуты

поддерживает глобальные атрибуты и атрибуты событий.

Как стилизовать тег

? Общие свойства для изменения визуального веса/выделения/размера текста в теге

: Цветной текст в теге

:

Наценки снаб-

Наценки снаб- Командировки

Командировки

Содержание

Содержание  Прочие расхо-

Прочие расхо- Сейчас этот алгоритм устарел.

Сейчас этот алгоритм устарел.

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.)

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.) $ кошка env.txt | тр '-' '_'

$JAVA_HOME и $MAVEN_HOME — системные переменные.

$ кошка env.txt | тр '-' '_'

$JAVA_HOME и $MAVEN_HOME — системные переменные. w3.org/TR/2002/REC-xmlenc-decrypt-20021210.URL последней версии: http://www.w3.org/TR/xmlenc-decrypt. URL предыдущей версии: http://www.w3.org/TR/2002/PR-xmlenc-decrypt-20021003.

w3.org/TR/2002/REC-xmlenc-decrypt-20021210.URL последней версии: http://www.w3.org/TR/xmlenc-decrypt. URL предыдущей версии: http://www.w3.org/TR/2002/PR-xmlenc-decrypt-20021003. Например, пользователь протокола веб-сервисов, такого как SOAP, может захотеть зашифровать часть полезной нагрузки XML-сообщения, но не информацию, необходимую для маршрутизации полезной нагрузки ее получателю. Или приложение XForms может потребовать, чтобы авторизация платежа была снабжена цифровой подписью, а фактический способ платежа, например номер кредитной карты, был зашифрован. И, конечно же, шифрование XML можно использовать для защиты полных объектов данных, таких как изображение или звуковой файл."

Например, пользователь протокола веб-сервисов, такого как SOAP, может захотеть зашифровать часть полезной нагрузки XML-сообщения, но не информацию, необходимую для маршрутизации полезной нагрузки ее получателю. Или приложение XForms может потребовать, чтобы авторизация платежа была снабжена цифровой подписью, а фактический способ платежа, например номер кредитной карты, был зашифрован. И, конечно же, шифрование XML можно использовать для защиты полных объектов данных, таких как изображение или звуковой файл."